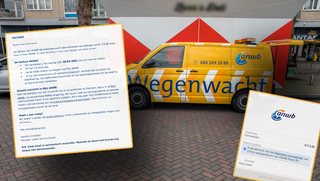

Oplichters versturen momenteel overtuigende spookfacturen uit naam van zorgverzekeraar VGZ. Je moet de premie voor de maand juni 2021 betalen, een bedrag van € 289,04. Doe je dit niet vóór dinsdag 25 mei 2021? Dan gaat jouw dossier naar het CAK en krijg je te maken met nog hogere kosten. In werkelijkheid is de mail natuurlijk niet van VGZ, maar hopen oplichters zich ten koste van jou te verrijken. Het is echter overtuigend gedaan. Besluit je dus om tóch geld over te maken? Dan belandt dat bedrag in ieder geval niet bij de verzekeraar, zoveel is zeker.

De layout van de mail ziet er opmerkelijk echt en betrouwbaar uit: het zou ons dan ook weinig verbazen als de oplichters simpelweg een bestaande mail hebben gekopieerd en de links voor het versturen hebben veranderd in links die naar de malafide website wijzigen. Bovendien is het e-mailadres gespooft, waardoor het lijkt alsof de mail écht van [email protected] afkomstig is.

Verder zien we dat de onder oplichters populaire url shortener s.id in deze nepmail veelvuldig opduikt. Dit is eigenlijk niks meer en niks minder dan een dienst die gebruikers in staat stelt om een lange url te verstoppen achter een korte, zelf op te geven url die wat minder verdacht over zou moeten komen. In dit geval verwijst de korte url s.id/VGZ-betaal in werkelijkheid naar het domein transaction-vgz.site/factuur/payment-request-ne.php.

Zoals gebruikelijk trekken we domeinnaam eens na. Dat levert ons al snel het inzicht op dat het domein slechts één dag oud is en dat het IP-adres naar de Japanse hoofdstad Tokio verwijst. De site is dus niet van VGZ, dat is onderhand zo klaar als een klontje. Maar voor wie de mail oppervlakkig bekijkt, is dat lang niet even duidelijk. Kijk zelf maar hoe overtuigend het is gedaan:

Wij hebben in bovenstaande voorbeeld de naam, het betalingskenmerk en het klantnummer voor de zekerheid maar even voorzien van een blur, aangezien het niet ondenkbaar is is dat deze gegevens van een échte VGZ-klant zijn gestolen.

Wat zit er precies achter de link in de valse mail?

Wie de link volgt, belandt op een nagemaakte website waarop een logo van VGZ te zien valt boven een betalingspaneel. Daar kun je het bedrag van € 289,04 direct even voldoen, en daartoe hebben oplichters betaalverzoeken in de échte bankomgevingen van de volgende twaalf banken klaargezet:

- ABN AMRO

- ASN Bank

- Bunq

- Handelsbanken

- ING

- Knab

- Rabobank

- Regiobank

- Revolut

- SNS Bank

- Triodos Bank

- Van Lanschot

Het moge dan ook duidelijk zijn wat je het beste kunt doen met deze mail: ongeopend weggooien en gewoon negeren. Betalen kun je beter niet doen: dat geld ben je met aan zekerheid grenzende waarschijnlijkheid gewoon kwijt.