Onderzoekers van Microsoft hebben een nieuwe vorm van ransomware gevonden die gericht is op Android-gebruikers. Waar 'traditionele' ransomware jouw bestanden versleutelt, blokkeert deze variant de toegang tot je toestel zelf. Wat moet je weten over deze 'MalLocker'-ransomware?

Ransomware is een zeer vervelende variant van malware die voor een hoop schade zorgt, niet alleen bij particulieren, maar ook bij bedrijven. Na het al dan niet bewust downloaden en installeren van wat kwaadaardige software blijkt te zijn, wordt je harde schijf (of delen daarvan) vergrendeld en krijg je in de meeste gevallen een boodschap op je scherm te zien met betalingsinstructies om je documenten te ontgrendelen. Dat kan overigens ook gebeuren door een kwaadaardige link te openen, vaak hoef je er niet eens echt actief en bewust een kwaadaardige app voor te downloaden.

Het losgeld betreft vaak een bedrag in bitcoins, want de afpersers geven natuurlijk niet hun echte naam en rekeningnummer, zo slim zijn ze ook wel weer. De belofte is dat je versleutelde bestanden na ontvangst van de betaling worden vrijgegeven, maar of dat ook echt gebeurt, is maar net de vraag. Er zijn gevallen bekend waarin slachtoffers na een eerste betaling nóg meer geld moeten overmaken: het bewijs dat het slachtoffer daartoe bereid is, werd immers al geleverd na het doen van de eerste losgeldbetaling.

Wat maakt deze MalLocker-ransomware schadelijker dan andere varianten?

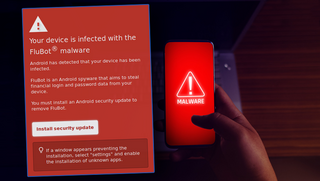

Waar hebben we het nu over? Het gaat om een nieuwe variant van ransomware die is aangetroffen in een package met de naam 'MalLocker'. Deze ransomware richt zich zoals genoemd specifiek op Android-gebruikers die apps downloaden buiten de officiële Google Play Store om.

Deze ransomware is bovendien een stuk hardnekkiger - en daarmee gevaarlijker - dan andere varianten, omdat deze variant in staat is om over ieder scherm een losgeldmelding te tonen. Daarmee wordt je toestel in het geval van een infectie in één klap onbruikbaar, aldus Microsoft-onderzoeker Dinesh Venkatesan.

Venkatesan laat weten dat deze ransomware de aandacht van de onderzoekers trok omdat het om een buitengewoon geavanceerde en verfijnde variant gaat, wat naar eigen zeggen exemplarisch is voor de razendsnelle ontwikkeling van nieuwe (digitale) dreigingen. Het gaat om een variatie op een reeds bekende vorm van ransomware die met name op bepaalde websites en internetfora wordt verspreid.

Om potentiële slachtoffers ertoe aan te sporen om de ransomware daadwerkelijk te installeren, maken de verspreiders gebruik van verfijnde vormen van 'social engineering'. Zo kan de indruk worden gewekt dat het in werkelijkheid om bekende, populaire apps gaat zodat je als gebruiker niet direct argwanend bent. Ook neemt de ransomware de vorm aan van gekraakte games of bepaalde videospelers.

Microsoft-onderzoeker Venkatesan vervolgt: 'Deze ransomware vertoont niet alleen onmiskenbaar kwaadaardig gedrag, maar weet vanwege de wijze van programmeren opvallend goed onder de radar van de meeste virus- en malwarescanners te blijven. De detectieratio is vooralsnog laag'.

Hoe voorkom je dat je deze ransomware op je Android-toestel krijgt?

Het is misschien wat voorspelbaar, maar de zwakste schakel is meestal de mens zelf. Microsoft laat weten dat apps waar deze ransomware in verstopt zit in ieder geval niet niet via de officiële Google Play Store worden aangeboden.

Er kan uiteraard geen controle plaatsvinden op apps die buiten de Google Play Store om worden gedownload, wat het in potentie een nogal riskante aangelegenheid maakt als je niet helemaal zeker van je zaak bent. Om die reden is het dan ook aan te raden om hier niet aan te beginnen als je niet precies weet waar je mee bezig bent.

Deze waarschuwing kan het beste worden gelezen als 'er is kennelijk ransomware die mijn telefoon in één klap waardeloos maakt als ik niet betaal', en aangezien de meeste mensen toch een telefoon nodig hebben, kan het al snel een dure grap worden. Een ongewenste ontwikkeling, dat staat vast.

Wie zich graag wenst te verdiepen in alle technische details van deze ransomware, verwijzen we graag naar het securityblog van Microsoft.

Bron: Microsoft