Uit naam van het RIVM gaan momenteel sms-berichten rond over een verplichte corona-app. Maar niets is minder waar: het gaat om schadelijke, kwaadaardige malware gericht op Android-gebruikers. Hoe zit dat precies?

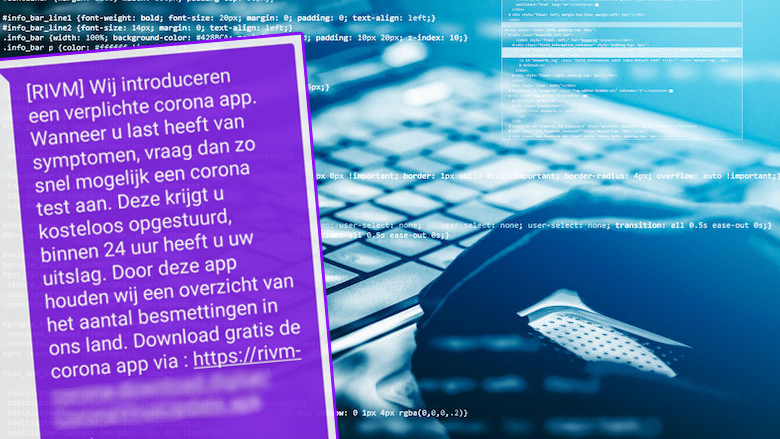

De integrale tekst uit het sms-bericht - dus inclusief het overbodige gebruik van de spatiebalk - luidt als volgt:

'[RIVM] Wij introduceren een verplichte corona app. Wanneer u last heeft van symptomen, vraag dan zo snel mogelijk een corona test aan. Deze krijgt u kosteloos opgestuurd, binnen 24 uur heeft u uw uitslag. Door deze app houden wij een overzicht van het aantal besmettingen in ons land. Download gratis de corona app via rivm-corona-download.digital/CoronaVirusUpdate.apk'

De sms is in ons voorbeeld afkomstig van telefoonnummer 06-25437087, maar de kans is levensgroot dat de afzender zich van meerdere telefoonnummers bedient. Wie zich schuldig maakt aan telefonische oplichting, maakt in verreweg de meeste gevallen immers gebruik van prepaid wegwerpsimkaarten en zal dat niet vanaf zijn of haar persoonlijke telefoonnummer doen.

Wat zijn de verdachte kenmerken?

Laten we beginnen bij de meest opvallende verdachte signalen. Nederlandse burgers worden namelijk helemaal niet verplicht om een corona-app te installeren. Het uitgangspunt van de Rijksoverheid over de échte corona-app is nog altijd als volgt: 'U installeert en gebruikt CoronaMelder vrijwillig. Niemand kan u verplichten de app te gebruiken. De overheid niet, maar bijvoorbeeld ook uw werkgever niet.'

Met dat uitgangspunt in het achterhoofd is het natuurlijk best opmerkelijk als er uit naam van het RIVM wordt gesproken over een verplichte app. Bovendien is een sms-bericht van een onbekend nummer ook niet de meest voor de hand liggende methode om gebruik van een dergelijke app af te dwingen.

De spelling laat daarnaast ook te wensen over. De afzender gebruikt namelijk herhaaldelijk spaties waar dat niet nodig is ('corona test' in plaats van 'coronatest', om een voorbeeld te noemen).

De url waarmee het sms-bericht wordt afgesloten, is natuurlijk ook reden tot zorg. Daar zijn in dit geval twee redenen voor. Allereerst is er de domeinnaam rivm-corona-download.digital. Trekken we dit domein na, dan zien we dat het domein op 3 oktober 2020 is geregistreerd, dat alle informatie over de houder van het domein vakkundig is weggestopt en dat het IP-adres verwijst naar Zuid-Afrika.

Maar er is nóg een reden waarom de link verdacht is. Er wordt namelijk niet zozeer verwezen naar alleen een website, maar naar een .apk-bestand, CoronaVirusUpdate.apk. De extensie .apk is een bestandsextensie voor zogenaamde Android Package-bestanden. Dit bestandsformaat wordt gebruikt om software voor het Android-platform te distribueren en te installeren.

Het feit dat ze je rechtstreeks naar een download verwijzen en niet naar de Google Play Store, wekt alvast de indruk dat er sprake is van bepaalde software zit die niet door de keuring van het officiële platform komt. De kans is dan ook levensgroot dat we hier te maken hebben met kwaadaardige, schadelijke of zelfs gevaarlijke malware.

Wat is er precies aan de hand met het bestand CoronaVirusUpdate.apk?

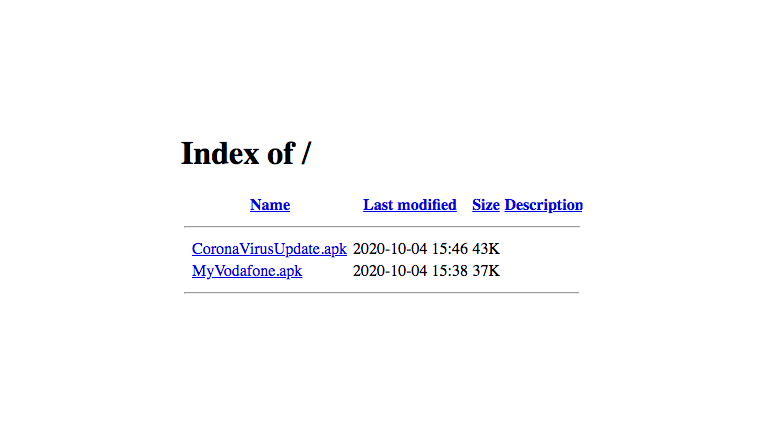

Om te beginnen kijken we even naar het domein op zich. Wie naar rivm-corona-download.digital gaat, belandt op een index waar twee verschillende bestanden worden aangeboden:

- CoronaVirusUpdate.apk

- MyVodafone.apk

Beide bestanden zijn op zondag 4 oktober online gezet. Hoewel wij daar tot op heden nog geen actueel voorbeeld van hebben gezien, ligt het voor de hand om te veronderstellen dat er óók kwaadaardige sms-berichten over bepaalde Vodafone-applicaties rondgaan, anders zou deze package niet bestaan.

We vragen cyberexpert Stan Hegt om deze bestanden te analyseren in de hoop dat onze vermoedens dat het gaat om schadelijke malware worden bevestigd. Stan vertelt op basis van een eerste check van CoronaVirusUpdate.apk dat het vermoedelijk gaat om spyware en een infostealer.

Stan weet verder nog te vertellen dat deze app geen visueel icoon heeft en dus onzichtbaar op je toestel belandt als je besluit om de app te installeren. Je geeft de app echter wel rechten om allerlei zaken op je telefoon uit te lezen, waaronder sms'jes en de microfoon. Duidelijke zaak, dat is foute boel.

We besluiten om de packages van beide apps te downloaden en ze voor een analyse door VirusTotal te halen. VirusTotal biedt een totaaloverzicht over welke virusscanners deze specifieke software reeds als kwaadaardig hebben aangemerkt.

Dat levert zeer interessante inzichten op. Beide packages zijn al door zeventien verschillende virusscanners als gevaarlijk bestempeld, en omdat deze malware pas kort online staat, is het resultaat veelzeggend:

Maar dat is nog niet alles. Checken we namelijk de details van beide packages, dan zien we dat je de app bij installatie toestemming geeft om de volgende zaken te ondernemen of uit te lezen:

- android.permission.ACCESS_COARSE_LOCATION

- android.permission.ACCESS_FINE_LOCATION

- android.permission.CALL_PHONE

- android.permission.CAMERA

- android.permission.CHANGE_WIFI_STATE

- android.permission.INTERNET

- android.permission.READ_CALL_LOG

- android.permission.READ_CONTACTS

- android.permission.READ_PHONE_STATE

- android.permission.READ_SMS

- android.permission.RECORD_AUDIO

- android.permission.SYSTEM_ALERT_WINDOW

- android.permission.WRITE_CALL_LOG

- android.permission.WRITE_CONTACTS

- android.permission.WRITE_EXTERNAL_STORAGE

- android.permission.ACCESS_NETWORK_STATE

- android.permission.ACCESS_WIFI_STATE

- android.permission.FOREGROUND_SERVICE

- android.permission.GET_ACCOUNTS

- android.permission.KILL_BACKGROUND_PROCESSES

- android.permission.MODIFY_AUDIO_SETTINGS

- android.permission.READ_EXTERNAL_STORAGE

- android.permission.RECEIVE_BOOT_COMPLETED

- android.permission.SET_WALLPAPER

- android.permission.WAKE_LOCK

- android.permission.WRITE_SETTINGS

- com.android.alarm.permission.SET_ALARM

- com.oppo.launcher.permission.READ_SETTINGS

Het lijkt ons overbodig om per regel toe te lichten hoe het precies zit, op basis van de omschrijvingen kom je al een heel eind. De apps hebben onder meer toegang tot je locatie, je camera, je contacten, je netwerk, je belgeschiedenis, je opslagruimte en nog tal van andere zaken, en dat gaat bovendien allemaal ongemerkt. En dat je daar vermoedelijk helemaal niet op zit te wachten, lijkt ons niet meer dan logisch.

Krijg jij een sms van het 'RIVM' met het verzoek om deze app te installeren? Doe dat dan vooral niet. En krijg je vergelijkbare verzoeken uit naam van Vodafone? Dan komt de redactie van Opgelicht?! graag met je in contact.