Nederlandse consumenten worden de afgelopen dagen benaderd met Engelstalige sms'jes met verzendbevestigingen namens meerdere koeriersdiensten. Het gaat om kwaadaardige, schadelijke malware die gericht is op Android-gebruikers, malware die daarnaast óók phishing als doel heeft. Je krijgt het verzoek om een Track 'n Trace-app te downloaden om de afleverstatus van je pakket te volgen, maar achter deze link zit een kwaadaardige package. Installeer je deze? Dan kan onder meer je sms-verkeer worden onderschept en kunnen je contacten worden uitgelezen. Het voornaamste doel lijkt echter te zijn om bankgegevens buit te maken. Wat moet je weten en hoe voorkom je dat jij deze malware op je toestel krijgt?

Het fenomeen werd vorige maand gesignaleerd in onder andere Duitsland, Polen, Spanje en het Verenigd Koninkrijk. Zo weet Security.nl te vertellen dat de Duitse overheid op 9 april 2021 heeft gewaarschuwd voor deze vorm van oplichting: de malware is namelijk dermate gevaarlijk en geavanceerd dat daartoe een gerechtvaardigd belang bestond.

Maar daar blijft het niet bij. De BBC wist op 23 april 2021 te vertellen dat ook Britten door meerdere grote telecombedrijven werden gewaarschuwd voor deze gevaarlijke phishingcampagne. Zo sprak Vodafone UK al over 'miljoenen' verstuurde sms'jes met malware en een woordvoerder sprak bovendien de verwachting uit dat de sms-campagne al snel een enorme, zorgwekkende omvang aan zou nemen.

Er zijn verschillende varianten malware in omloop met namen als Cabassous (later FluBot), Anatsa en MoqHau. Navraag bij een cyberdeskundige leerde ons echter dat deze malware onderling niet zo heel erg veel van elkaar verschilt en ruwweg dezelfde kwaadaardige uitgangspunten heeft.

Nu deze malware ook onder Nederlanders wordt verspreid, bespreken we in dit artikel dan ook in hoofdlijnen wat precies de gevaren en de risico's zijn en hoe je jezelf tegen dergelijke malware kunt wapenen, in plaats van tot in detail in te gaan op ieder uniek stuk malware. Van tevoren weet je als nietsvermoedende consument immers niet wélke malware je precies downloadt. Maar dat het slecht nieuws is, dat staat vast.

Sms'jes namens koeriersdiensten verwijzen naar kwaadaardige malware

Goed, waar begint het allemaal mee? De benaderingswijze is min of meer gelijk aan pogingen tot oplichting zoals we die in Nederland het afgelopen jaar regelmatig hebben gezien. Denk dan aan sms'jes met verzendbevestigingen van koeriersdiensten als PostNL en DHL die dan naar een geloofwaardige nepsite leiden waar je je rekeninggegevens in moet vullen om zogenaamd een bescheiden bedrag aan verzendkosten te voldoen.

In zekere zin is dat goed nieuws. Deze vorm van oplichting is het afgelopen jaar namelijk zó vaak gesignaleerd dat niet alleen Opgelicht?! daar herhaaldelijk de nodige aandacht aan heeft geschonken, ook andere nieuwsmedia hebben het regelmatig opgepikt. Dat maakt de kans dat mensen er nu nog in trappen wellicht weer iets kleiner: mensen zijn immers iets alerter op verdachte sms'jes namens koeriersdiensten.

Open je als Android-gebruiker deze link? Dan beland je op een pagina waar je gedetailleerde instructies krijgt over het installeren van de package, een zogenaamde APK-file. Dergelijke bestanden worden gebruikt om buiten de Google Play Store om applicaties te kunnen installeren.

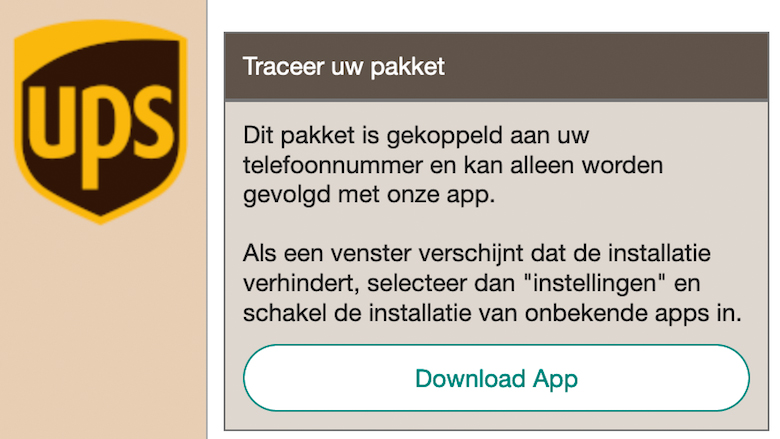

Eén variant is in de huisstijl van koeriersdienst UPS gegoten en ziet er als volgt uit, maar het is goed denkbaar dat de malware in meerdere - vergelijkbare - gedaantes wordt aangeboden:

Uit veiligheidsoverwegingen wordt de installatie van deze packages standaard geblokkeerd op Android-toestellen, maar je krijgt op de pagina instructies te zien waarmee je dat kunt omzeilen. Deze beveiliging uitschakelen kan weliswaar ook een legitiem doel dienen, maar is eigenlijk alleen aan te raden als je een bovengemiddelde technische kennis hebt wat betreft online veiligheid.

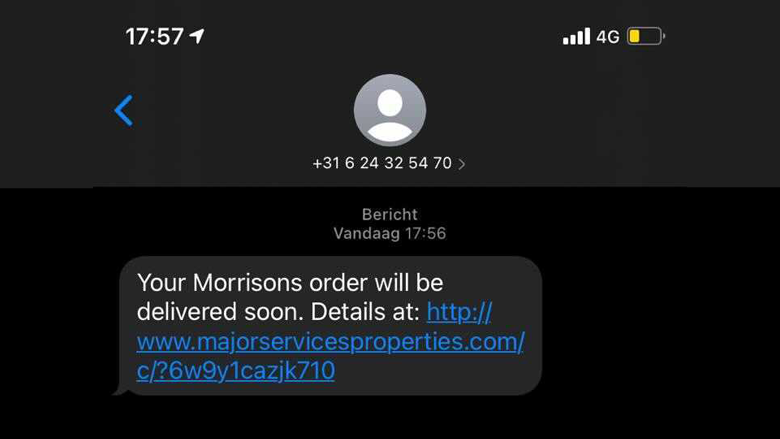

Bekijk hieronder maar eens een voorbeeld van een sms zoals Nederlanders ze momenteel ontvangen. De oplettende kijker ziet dat het gaat om een iPhone, terwijl de malware op Androidgebruikers is gericht: iOS-gebruikers kunnen namelijk geen Android-package installeren.

De afzender weet dus niet wat voor type toestel en besturingssysteem jij hebt en verstuurt deze sms'jes gewoon in bulk. Dat duidt gelijk weer op een ander probleem: de sms'jes worden op grote schaal verstuurd in de hoop zo veel mogelijk potentiële slachtoffers te benaderen.

Zo stelt beveiligingsonderzoeker Paul Morrison tegenover de BBC dat hij weliswaar een lage absolute slagingskans verwacht, maar dat dat gecompenseerd wordt door de enorme schaal waarop deze sms'jes worden verstuurd. Immers, als er miljoenen sms'jes met malware worden verstuurd, dan is volgens Morrison 'een slagingskans van 0,1% op deze schaal al rendabel.'

Bovenstaande telefoonnummer is natuurlijk niet het enige nummer dat deze malware verspreidt, want oplichters gebruiken doorgaans een stapel (anonieme) prepaid simkaarten die daags na gebruik worden afgedankt.

In dit geval is echter niet met honderd procent zekerheid te stellen dat alle telefoonnummers daadwerkelijk van oplichters zijn: de malware heeft namelijk de buitengewoon vervelende eigenschap dat het - eenmaal geïnstalleerd - uit jouw telefoonnummer mensen kan benaderen.

Een blik op Wieheeftgebeld.nl geeft ons in ieder geval het inzicht dat er vanaf telefoonnummer +31652692683 talloze recente meldingen zijn gedaan van vergelijkbare sms'jes. Een greep uit de selectie:

- 'Order 101165 will be delivered. Visit wilskrachtinbeweging.nl/dhl/?bfjd10108pd1105 to manage your delivery.'

- 'Good news! your Missguided parcel is on board for delivery. Track your parcel inova-dent.com/dhl/?fqp7zrwiriz5'

- 'We delivered your parcel from BRITISH ESSENTIALS today. Track it at: leggins.pp.ua/k/?dtl9dz10aaj89'

De sms'jes zijn qua letterlijke inhoud dus verschillend, de koeriersdienst is wel een overlappende factor en we zien aan de wijze waarop de links zijn opgebouwd dat ze dezelfde structuur vormen.

Vergelijk deze voorbeelden ook maar eens met de afbeelding die door Vodafone UK op Twitter is gezet, waar we aan het begin van dit artikel naar verwezen. Of bekijk die hieronder van de Britse telecomprovider Three UK. Zie je het patroon?

Wat doet de Android-malware die via deze sms'jes wordt verspreid precies?

De benaderingswijze hebben we besproken, maar het doel van deze malware wijkt af en is véél doortrapter en venijniger dan 'zomaar' wat phishing. Volgens Security.nl gaat het namelijk om zogenaamde 'banking Trojans' die onder meer als doel hebben om de inloggegevens voor internetbankieren te onderscheppen. Phishing is dus slechts een onderdeel van deze malware, want daar blijft het niet bij:

Eenmaal geïnstalleerd door de gebruiker kan FluBot sms-berichten onderscheppen en versturen, het adresboek uitlezen, telefoonnummers bellen en Google Play Protect uitschakelen. Het voornaamste doel is echter phishing. Security.nl

De malware is dermate geavanceerd dat het kan zien welke app voor internetbankieren jij op je toestel hebt. Staat de malware eenmaal op je toestel? Dan zal de malware de corresponderende phishingpagina van die bank proberen te downloaden.

Open je vervolgens de échte app voor internetbankieren? Dan zal de malware de phishingpagina bóven de app plaatsen. Inloggegevens die gebruikers vervolgens op de phishingpagina invullen, belanden vervolgens bij de aanvaller. Overigens zijn iOS-gebruikers niet honderd procent veilig: proberen zij de Android-package te downloaden, dan worden ze doorgestuurd naar een phishing- of advertentiesite.

Op ThreatFabric staat een zeer uitgebreid blogbericht over enkele varianten van deze malware die specifiek op Nederlanders zijn gericht: mensen met een bovengemiddelde interesse in cybersecurity-achtige onderwerpen kunnen we aanraden om dat stuk eens te lezen.

Voor wie een globaal beeld volstaat, volgt hier een greep uit de selectie van waar deze malware nog meer toe in staat is:

- De aanvaller kan real-time meekijken op jouw telefoonscherm;

- De aanvaller probeert kwaadaardige kopieën van apps voor internetbankieren te installeren;

- De aanvaller kan namens jouw toestel sms'jes versturen om de malware verder te verspreiden;

- De aanvaller kan namens jou klikken en handelingen verrichten;

- De aanvaller kan een keylogger installeren;

- De aanvaller kan jouw contacten kopiëren;

- De aanvaller kan apps openen;

- De aanvaller kan tekstinvoer wijzigen

Kortom, reden genoeg om ver, ver uit de buurt van deze malware te blijven.

Hoe voorkom je dat je deze malware op je Android-toestel krijgt?

Deze vraag is gelukkig vrij eenvoudig te beantwoorden. Open nooit linkjes van afzenders die je niet kent of vertrouwt, zeker als het - zoals in dit voorbeeld - Engelstalige sms'jes zijn uit naam van koeriersdiensten waarvan je weet dat je er niks van krijgt. Wij durven echter niet uit te sluiten dat er in de toekomst Nederlandstalige sms'jes volgen uit naam van Nederlandse (koeriers)diensten en -bedrijven: alvast iets om rekening mee te houden.

Toch geklikt? Laat je er dan nooit toe verleiden om zomaar een app te downloaden, zeker niet als de 'behulpzame' aanbieder je instructies geeft om de standaardbeveiliging mee te omzeilen. Er zijn best legitieme doeleinden denkbaar om tóch een APK buiten de Play Store om te installeren, maar degenen die zich met dat soort zaken bezig houden, weten doorgaans prima wat ze doen.

Voor de de doorsnee consument is het in principe niet noodzakelijk voor dagelijks huis-, tuin- en keukengebruik, in ieder geval zeker niet als je daartoe wordt uitgenodigd via sms'jes van onbekende afzenders.

Hoe verwijder je deze malware weer van je Android-toestel?

Ondanks alles tóch doorgeklikt met als resultaat schadelijke malware op je toestel? Dat is uiteraard zeer vervelend, maar niet het einde van de wereld of van jouw toestel. Wel is het in ieder geval raadzaam om in dat geval je bankrekening eens na te pluizen op onregelmatige transacties indien je via je geïnfecteerde toestel gebruik hebt gemaakt van internetbankieren.

Zowel ThreatFabric als het National Cyber Security Centre (van de Britse overheid) raden aan om in het geval van een malwarebesmetting een fabrieksreset te doen, zodat je weer met een schoon toestel begint. Als jij getroffen bent of denkt te zijn, dan kun je het beste even googelen op je toesteltype plus 'factory reset' voor de specifieke instructies.

Kijk ook uit met eventuele back-ups als je denkt dat deze gemaakt zijn terwijl je toestel geïnfecteerd was; back-ups die in deze periode zijn gemaakt, bevatten de malware namelijk ook.

Bron: Bundesamt für Sicherheit in der Informationstechnik / BBC.com / National Cyber Security Centre / Security.nl / ThreatFabric / Wieheeftgebeld.nl