In verschillende Android-apps is malware opgedoken die in staat is om inloggegevens voor Facebook-accounts buit te maken. Duizenden gebruikers in zeker 144 landen zouden zijn getroffen. In welke apps is deze malware aangetroffen? Hoe werkt deze malware? En waar moet je op letten?

Deze Android-malware werd ontdekt en is afgelopen maandag wereldkundig gemaakt door beveiligingsexperts van zLabs, onderdeel van cybersecuritybedrijf Zimperium. Zij beschikken over aanwijzingen dat gebruikers in meer dan 140 landen sinds maart zijn getroffen door deze malware.

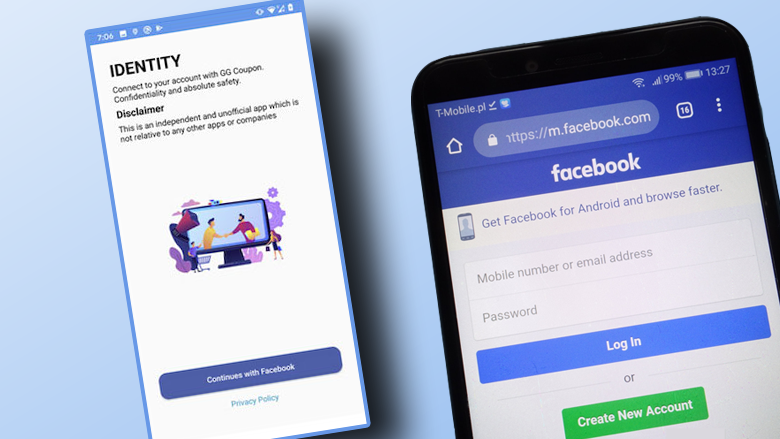

De malware verschijnt in verschillende gedaantes, maar is over het algemeen goed en overtuigend uitgevoerd, aldus de onderzoekers. Het kan bijvoorbeeld gaan om apps die kortingscodes of gratis toegang aanbieden voor Netflix, apps die adverteren met kortingscodes voor Google AdWords en voetbalgerelateerde apps waarin je kunt stemmen voor het beste voetbalteam of de beste speler, ongetwijfeld met het onlangs gespeelde EK in het achterhoofd.

Onderzoekers hebben vastgesteld dat deze malware met aan zekerheid grenzende waarschijnlijkheid vanuit Vietnam wordt verspreid. De malware is aangetroffen in verschillende apps en wordt onder meer verspreid via gecompromitteerde Facebook-accounts, niet-officiële app stores en door 'sideloading', kort gezegd het verplaatsen van bestanden tussen twee apparaten via bijvoorbeeld USB, Bluetooth of WiFi.

Maar dat is niet alles. Ook in de Google Play Store hebben apps gestaan die geïnfecteerd zijn met de FlyTrap-malware. Google heeft de apps verwijderd nadat zLabs de bevindingen over deze malware heeft gedeeld, maar ze zijn nog wél te downloaden via onofficiële app stores, wat nog maar eens onderstreept dat je eigenlijk nooit zomaar apps moet downloaden buiten de Google Play Store om, tenzij je erg goed weet waar je mee bezig bent.

Welke Android-apps bevatten deze FlyTrap-malware precies?

Volgens zLabs gaat het om de volgende apps. En ook al is het EK inmiddels achter de rug en hebben deze apps in dat opzicht geen meerwaarde meer, voor de volledigheid noemen we ook de voetbalgerelateerde apps toch even:

- GG Voucher (com.luxcarad.cardid)

- Vote European Football (com.gardenguides.plantingfree)

- GG Coupon Ads (com.free_coupon.gg_free_coupon)

- GG Voucher Ads (com.m_application.app_moi_6)

- GG Voucher (com.free.voucher)

- Chatfuel (com.ynsuper.chatfuel)

- Net Coupon (com.free_coupon.net_coupon)

- Net Coupon (com.movie.net_coupon)

- EURO 2021 Official (com.euro2021)

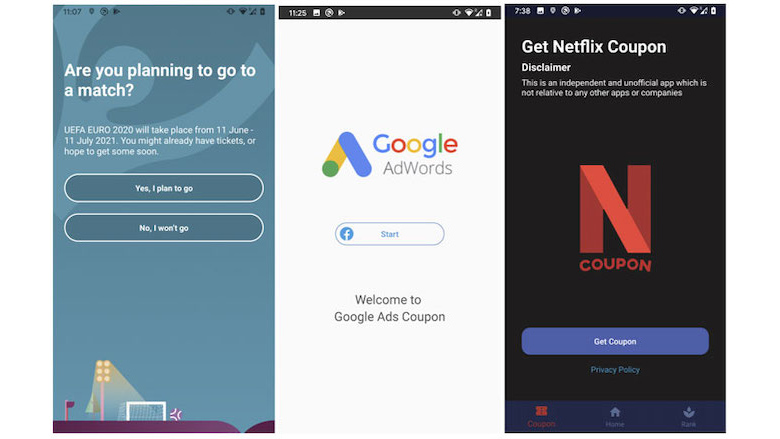

Wat volgens onderzoekers opvalt, is dat deze apps over het algemeen van hoge kwaliteit zijn. Het zijn strak uitziende, gelikte apps, bewust zo ingericht omdat dat de kans dat er alarmbellen gaan rinkelen aanzienlijk beperkt. Hieronder een aantal voorbeelden:

De bouwers van deze malafide apps maken dus gebruik van 'social engineering': door de indruk te wekken dat het om betrouwbare, professionele / officiële apps gaat, hopen ze je ertoe te verleiden om gegevens af te staan, in dit geval inloggegevens voor Facebook.

Hoe werkt deze FlyTrap-malware voor Android precies?

Het doel is in dit geval dus het stelen van inloggegevens voor Facebook. Maar deze malware steelt meer informatie:

- Facebook ID (gebruikersnaam)

- Locatiegegevens

- E-mailadressen

- IP-adressen

- Cookies en tokens behorende bij Facebook-accounts die aanvallers hopen te kapen

Laatstgenoemde punt is belangrijk, omdat deze informatie de aanvallers in staat stelt om daadwerkelijk in te kunnen loggen in Facebook-accounts waarvan de inloggegevens zijn buitgemaakt. En deze gegevens maken ze buit door jou te verleiden om in te loggen bij Facebook om de in het vooruitzicht gestelde beloning (kortingscodes) in ontvangst te mogen nemen.

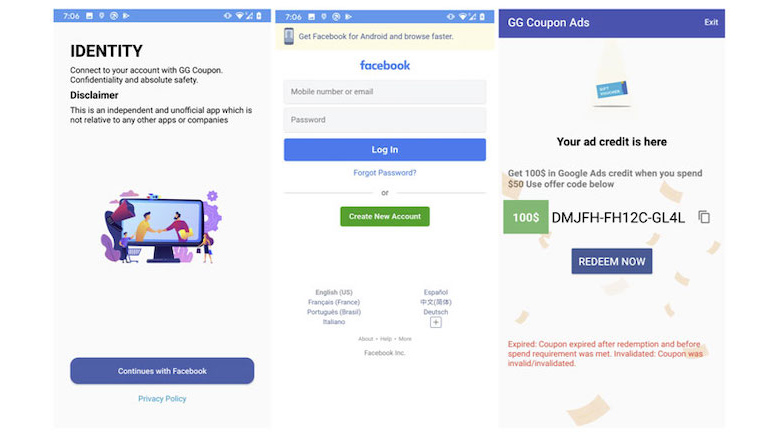

In bovenstaande afbeelding zagen we al een aantal voorbeelden van malafide apps. Hieronder zie je een aantal voorbeelden van het inlogproces in één van de malafide apps.

Het betreft hier één en al misleiding: de kortingscode wordt in werkelijkheid helemaal niet gegenereerd, want het gaat helemaal niet om legitieme, bona fide apps. Door te stellen dat de 'kortingscode' zogenaamd al is vervallen na de aanvraag, maar nog vóór het verzilveren, is het de bedoeling dat je als gebruiker denkt 'nou, pech gehad, ik zal wel te laat zijn geweest'. Op dat moment hebben ze de inloggegevens van je Facebook-account echter al in bezit.

Hebben de aanvallers eenmaal beet? Dan wordt de malware via de gehackte Facebook-accounts verder verspreid, bijvoorbeeld in de vorm van privéberichten. Ook stellen onderzoekers dat de gecompromitteerde accounts worden gebruikt voor het verspreiden van desinformatie en nepnieuws.

In tegenstelling tot wat veel mensen vaak denken, hoef je niet altijd op een phishingpagina te zitten voordat oplichters en andere kwaadwillenden inloggegevens buit kunnen maken. Sessies en (gevoelige) informatie kunnen ook worden buitgemaakt vanaf het legitieme domein. Daar is volgens de onderzoekers in dit geval sprake van, en wel via een techniek die bekend staat als 'JavaScript injection'.

De échte inlogpagina van Facebook wordt in de omgeving van de malafide apps weliswaar geladen, maar in een zogenaamde WebView-omgeving die de aanvaller in staat stelt om via JavaScript gevoelige informatie buit te maken. Op die manier kunnen de ontwikkelaars van deze malafide apps dus jouw wachtwoord, je mailadres, je gebruikersnaam én de noodzakelijke cookies / tokens stelen.

Meer over de technische kant van de zaak kun je nalezen bij Zimperium.

Bron: Zimperium.com / ThreatPost.com